Инфраструктура Bright Data охватывает несколько типов прокси, включая ISP-прокси, которые сочетают в себе стабильность IP-адресов центров обработки данных и подлинность соединений с жилыми домами.

В этой статье мы узнаем о:

- Фундаментальной архитектуре TLS-дешифрующих прямых прокси и двух отдельных соединениях, которыми они управляют.

- Проблемы, с которыми сталкиваются разработчики при отладке ошибок в этих сложных средах с несколькими соединениями.

- Как заголовок RFC9209 Proxy-Status стандартизирует отчет об ошибках на этом уровне прокси.

- Практическое руководство по реализации и разбору заголовка Proxy-Status с примерами из обновления Bright Data 2025 года.

- Узнайте больше о том, как различные прокси-серверы вписываются в эту архитектуру.

Давайте погрузимся!

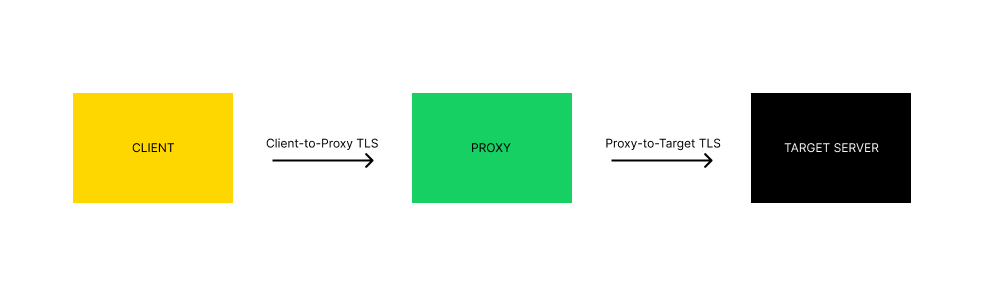

Как работает уровень прокси (перехват TLS)

В архитектуре прямого прокси-сервера, такого как Burp Suite, наиболее важным и часто недопонимаемым компонентом является прокси-уровень и его механизм обработки зашифрованного трафика. Этот процесс, известный как TLS Interception, является движком, который позволяет прокси проверять и изменять HTTPS-запросы и ответы, которые в противном случае были бы непрозрачными.

Современные прокси-серверы, такие как прямые и обратные прокси Bright Data, следуют этому же архитектурному принципу.

По своей сути, прокси действует как управляемый “человек посередине”. Он не просто передает пакеты, а устанавливает два совершенно независимых TLS-соединения, фактически разделяя защищенный канал на две части. Следующая диаграмма иллюстрирует это фундаментальное разделение:

Давайте разделим два различных TLS-соединения, которые образуют эту цепочку

- Соединение клиент-прокси

Именно здесь происходит магия перехвата. Когда вы настраиваете свой браузер на использование такого инструмента, как Burp Suite, происходит следующая последовательность действий:- Client Hello: клиент (ваш браузер) отправляет сообщение Client Hello на прокси. Очень важно, что это сообщение содержит расширение Server Name Indication (SNI), которое объявляет предполагаемое имя хоста назначения (например, brightdata.com).

- Обман прокси: Прокси, увидев SNI, не пересылает Client Hello немедленно. Вместо этого он динамически генерирует цифровой сертификат на лету для запрашиваемого имени хоста (brightdata.com).

- Корень доверия: Этот сгенерированный сертификат не подписан публичным центром сертификации (CA), таким как Let’s Encrypt или DigiCert. Он подписывается собственным локальным центром сертификации (CA) прокси. Чтобы это работало, вы должны предварительно установить сертификат ЦС прокси (например, burp.crt) в хранилище доверия вашего браузера или операционной системы. Поскольку ваша машина доверяет этому ЦС, она автоматически доверяет всем сертификатам, которые генерирует прокси.

- Завершение рукопожатия: Прокси завершает рукопожатие TLS с клиентом, используя этот поддельный сертификат. С точки зрения клиента, он успешно установил безопасное соединение с brightdata.com. В действительности же безопасное соединение установлено только с прокси.

- Прокси-соединение с целью

Параллельно прокси обрабатывает легитимную сторону соединения:- Новое соединение: Прокси инициирует стандартное, легитимное рукопожатие TLS с реальным целевым сервером (brightdata.com).

- Проверка: Он получает и проверяет реальный сертификат сервера в публичных хранилищах доверия, гарантируя, что он действителен и выдан доверенным публичным центром сертификации.

- Безопасный канал: Устанавливает действительно безопасный канал между прокси и целевым сервером.

Точка пересечения

Когда оба защищенных канала установлены, прокси становится интеллектуальным посредником. Теперь он может:

- Расшифровать входящий трафик от клиента, используя закрытый ключ из поддельного сертификата.

- Проверять, регистрировать или изменять HTTP-запрос с открытым текстом.

- Повторно зашифровать (потенциально измененный) запрос, используя ключи от соединения с настоящим сервером, и переслать его.

- Повторите процесс в обратном порядке для ответа сервера.

Эта основа очень важна для понимания того, где и как возникают ошибки. Большинство ошибок, связанных с TLS, в таких инструментах, как Burp Suite, возникает из-за разрыва первого соединения – связи клиента с прокси. Если клиент не доверяет ЦС прокси, или если прокси не может сгенерировать убедительный сертификат, рукопожатие не удается, и перехват становится невозможным. Понимание этой модели двух соединений – ключ к эффективной диагностике и решению этих проблем.

Как реализовать и разобрать заголовок Proxy-Status

Используйте RFC 9209, чтобы превратить отладку прокси из догадки в точную науку. Это руководство покажет вам, как реализовать заголовок Proxy-Status и разобрать его критические параметры, чтобы мгновенно определить стадию и причину сбоя запроса.

Заголовок HTTP-ответа Proxy-Status – это стандартизированный способ для прокси сообщить о том, что произошло во время обработки запроса. Вместо загадочного сообщения 502 Bad Gateway вы теперь получаете машиночитаемую причину сбоя.

Основные параметры для точечной диагностики

Когда запрос не выполняется, разберите эти три ключевых параметра в заголовке Proxy-Status:

| Параметр | Описание | Пример значения | Что он вам говорит |

|---|---|---|---|

ошибка |

Предопределенный маркер, описывающий тип ошибки. Это ваша основная диагностика. | http_request_error |

Категория ошибки. |

подробности |

Человекочитаемая строка с дополнительным контекстом. | "Неверная версия HTTP" |

Конкретная причина ошибки. |

received-status |

Код состояния HTTP, полученный прокси от следующего хопа (например, оригинального сервера). | 503 |

Указывает на проблемы с исходным сервером. |

Пошаговая реализация

Шаг 1: Настройте ваш прокси на передачу заголовка

Во-первых, убедитесь, что ваш прокси-сервис (например, NGINX, Apache Трафик Сервер, пользовательское решение) настроен на добавление заголовка Proxy-Status в ответы.

proxy_set_header Proxy-Status "error=<error_type>; details="<extra_info>"; received-status=<status_code>";На практике вы будете использовать переменные для динамического заполнения этих значений в зависимости от состояния ошибки.

Шаг 2: Разбор заголовка в вашем клиенте/приложении

Когда ваше приложение получает ответ об ошибке, проверьте наличие заголовка Proxy-Status и разберите его пары ключ-значение

импортировать запросы

def diagnose_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config)

# Форсируем исключение для кодов состояния 4xx/5xx, чтобы перейти к блоку except

response.raise_for_status()

return "Success", response

except requests.exceptions.HTTPError as e:

response = e.response

# Проверка наличия заголовка Proxy-Status

proxy_status_header = response.headers.get('Proxy-Status')

diagnosis = "Неизвестный сбой"

if proxy_status_header:

# Разбираем параметры в словарь

params = {}

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# Диагностика на основе параметра 'error'

error_type = params.get('error')

details = params.get('details', 'Подробности не указаны.')

if error_type == 'http_request_denied':

diagnosis = f "CLIENT ISSUE: Request blocked by proxy policy. Подробности: {детали}"

elif error_type == 'dns_timeout':

diagnosis = f "TARGET ISSUE: Прокси не смог разрешить целевой домен. Подробности: {детали}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f "TARGET ISSUE: Прокси не может проложить маршрут к целевому IP. Подробности: {детали}"

elif error_type == 'connection_timeout':

diagnosis = f "TARGET ISSUE: Прокси не удалось подключиться к целевому серверу. Подробности: {детали}"

elif error_type == 'http_response_incomplete':

diagnosis = f "TARGET ISSUE: Origin server sent a malformed response. Подробности: {детали}"

else:

diagnosis = f "ПРОКСИ ИСКА: {error_type}. Подробности: {детали}"

else:

diagnosis = "Устаревший прокси: Отсутствует заголовок Proxy-Status. Вернитесь к общему анализу кода состояния HTTP."

return diagnosis, responseРеализация Bright Data

Bright Data использует аналогичный подход с заголовком X-BRD-ERR-CODE, который появился еще до RFC 9209, но служит той же цели. Давайте посмотрим, как это соотносится с новым стандартом.

Сценарий: Вы пытаетесь получить доступ к веб-сайту, поддерживающему только IPv4, с помощью прокси IPv6.

- Что вы видите: Ошибка HTTP 502 Bad Gateway.

- Без статуса прокси: Вам придется проверить журналы или документацию, чтобы предположить, является ли это ошибкой клиента, прокси или цели.

- С заголовками Bright Data:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011В их документации говорится, что target_40011 означает “Целевой хост не имеет IPv6-адреса”. - Со стандартом RFC 9209:

HTTP/1.1 502 Bad Gateway Proxy-Status: destination_ip_unroutable; details="У целевого узла нет IPv6-адреса"; received-status=502

Теперь любой RFC 9209-совместимый клиент может автоматически понять и обработать эту ошибку без использования логики, зависящей от производителя.

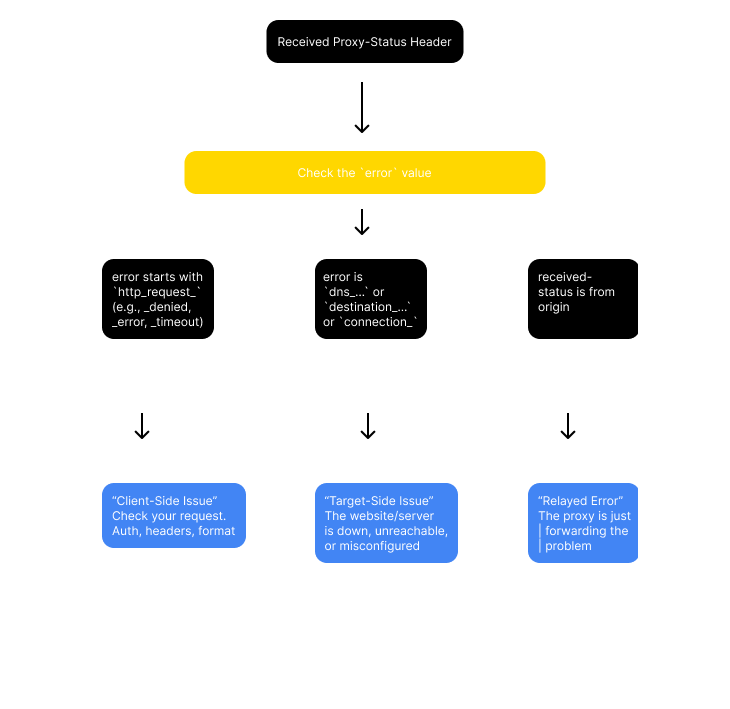

Блок-схема устранения неполадок с помощью Proxy-Status

Внедрив и разобрав заголовок Proxy-Status, вы переходите от общих кодов ошибок к точной, действенной диагностике, что значительно сокращает время, необходимое для решения проблем, связанных с прокси.

Ключевые проблемы в современном поиске неисправностей прокси

До появления таких стандартов, как RFC 9209, отладка проблем, связанных с прокси, часто превращалась в удручающее упражнение по расшифровке загадочных подсказок. Суть проблемы заключалась в фундаментальном несоответствии контекста между двумя независимыми TLS-соединениями, описанными в предыдущем разделе. При возникновении ошибки прокси должен был представить сложный двухэтапный сбой одним, часто неясным, кодом состояния HTTP.

Эти проблемы часто затрагивают все типы прокси-серверов, от простых HTTP-реле до сложных шлюзов, перехватывающих TLS.

Классическим примером является ошибка 502 Bad Gateway. С точки зрения конечного пользователя, это единственное и бесполезное сообщение. Однако для сетевого администратора этот единственный код может маскировать как минимум три различные точки отказа, каждая из которых находится в отдельной части транзакции:

Сбой DNS на соединении между прокси и целью

Прокси сам не смог разрешить имя хоста целевого сервера. Соединение клиента с прокси было в порядке, но дальнейшее путешествие прокси провалилось на самом первом шаге.

Сбой рукопожатия TLS при подключении прокси к целевому серверу

Прокси достиг целевого сервера, но не смог установить безопасное соединение. Это может быть связано с тем, что сервер требует устаревший набор шифров, предоставляет сертификат с истекшим сроком действия или имеет несоответствие имени хоста.

Блокировка аутентификации или политики на соединении клиента с прокси

Клиент успешно подключился к прокси-серверу, но запрос был отклонен внутренней политикой прокси-сервера. Это может быть связано с отсутствием учетных данных, попыткой получить доступ к категории URL, занесенной в черный список, или срабатыванием правила предотвращения потери данных (DLP).

Критическая проблема заключалась в том, что протокол HTTP в то время не предоставлял стандартного механизма для передачи информации о том, какой из этих отказов произошел и почему. Прокси был вынужден сводить многоуровневую сетевую ошибку к одному общему коду состояния.

Обходной путь, разработанный производителем

В отсутствие стандарта производители прокси разработали собственные решения для предоставления более подробной информации. Они начали добавлять пользовательские HTTP-заголовки в ответы об ошибках, отправляемые обратно клиенту.

Например, в руководстве по устранению неполадок для “поставщика X” можно найти такой заголовок:

X-Proxy-Error: POLICY_BLOCK_URL_CATEGORY_GAMBLING

В то время как руководство для “поставщика Y” может использовать:

X-CorpFirewall-Reason: AUTH_FAILURE_CLIENT_CERT

Такой подход создавал несколько новых проблем:

- Лок-ин вендора: Процедуры устранения неполадок становились полностью специфичными для продукта поставщика системы безопасности. Знания администратора не могли быть переданы.

- Непрозрачность со стороны клиента: Эти пользовательские заголовки часто удалялись промежуточными системами, игнорировались клиентскими приложениями или не регистрировались в стандартных журналах доступа веб-сервера.

- Отсутствие согласованности: Не существовало общего словаря типов ошибок, что затрудняло создание единых систем мониторинга и оповещения в средах с несколькими типами прокси.

Этот ландшафт непрозрачных ошибок и нестандартных заголовков делал систематическую отладку медленной и неэффективной. В результате возникла потребность в универсальном, не зависящем от производителя методе передачи информации о причинах отклонения запроса прокси, что и привело к появлению официального стандарта.

Что такое заголовок прокси-статуса RFC9209?

Стандарт IETF, который заменяет догадки точностью в поиске неисправностей прокси.

До появления RFC9209: Одиночный 502 Bad Gateway мог означать что угодно – сбой DNS, блокировку политики или таймаут цели. Не было стандартного способа определить разницу.

После RFC9209: Каждый прокси в цепочке может точно сообщить, какое соединение не удалось и почему, используя такие структурированные параметры, как:

- error: Предопределенный тип сбоя (например, dns_timeout, http_request_denied).

- подробности: Человекочитаемое объяснение

- received-status: HTTP-статус от восходящего потока

Результат: Мгновенная ясность между сбоями на стороне клиента и на стороне цели, не зависящая от производителя.

Принятие RFC9209 компанией Bright Data: Обновление 2025 года

Переход от проприетарных заголовков к универсальным стандартам. Bright Data заменяет свои собственные заголовки x-brd-err-code на заголовок RFC9209 Proxy-Status.

Текущее состояние (2025 год):

- Период двойной поддержки: Возвращаются оба заголовка

x-brd-err-codeиProxy-Status. - Пример: ошибки

target_40011теперь также включаютПрокси-статус: destination_ip_unroutable

План на будущее:

- Постепенный отказ от заголовков

x-brd-* - Полный переход на универсальный стандарт

Proxy-Status - Обновление документации для отражения нового подхода к устранению неполадок

Влияние: Клиенты теперь могут использовать стандартизированные инструменты для всех прокси-провайдеров.

Руководство по распространенным ошибкам прокси с использованием RFC9209

В этом разделе приведены общие ошибки HTTP-прокси в соответствии с новым стандартом, четко определяющим, какая часть цепочки прокси несет ответственность.

Надежность вашей прокси-сети, например, резидентной прокси-сети, напрямую влияет на то, как и где эти ошибки появляются в производственных средах.

- HTTP 407 и коды ошибок клиента: Проблемы между клиентом и прокси (например,

client_10000: Authentication failed at the proxy gateway). - HTTP 403 и коды ошибок политики: Блокировки политики прокси (например,

policy_20050: Запрос заблокирован правилами соответствия до достижения цели). - HTTP 429: ограничение скорости и дросселирование

- HTTP 502 и коды ошибок цели: Проблемы с прокси и целевым сервером (например,

target_40001: сбой DNS при попытке прокси подключиться к целевому серверу).

Инструменты и лучшие практики для отладки прокси с помощью RFC9209

Основные инструменты:

curl -vдля прямого просмотра заголовкаProxy-Status- Инструменты разработчика браузера (вкладка “Сеть”)

- Пользовательские скрипты для парсинга структурированных кодов

ошибок

Лучшие практики:

- Создайте автоматический мониторинг, который предупреждает о конкретных типах ошибок

Proxy-Status - Используйте поле подробностей для немедленной диагностики и решения проблемы

- Создавайте панели мониторинга, отслеживающие категории ошибок (клиентские и целевые проблемы).

Реализуйте логику повторных попыток на основе типов ошибок (например, повторная попытка dns_timeout, не повторять http_request_denied).

Для команд, которым требуются выделенные IP-конфигурации, можно рассмотреть варианты эксклюзивных и частных IP от Bright Data, чтобы обеспечить согласованное поведение сети во время тестирования и отладки.

Заключение

RFC9209 превращает отладку прокси из догадок в точную и действенную диагностику. Стандартизируя заголовки Proxy-Status, он заменяет типовые ошибки типа“502 Bad Gateway” структурированной, машиночитаемой информацией, сокращая время на устранение неполадок и обеспечивая более разумную автоматизацию всей экосистемы прокси.

Если вы устали отлаживать загадочные ошибки прокси, прокси-сервисы Bright Data предоставляют надежную инфраструктуру, которая в сочетании с такими стандартами, как RFC9209, сокращает количество ошибок и упрощает сбор данных.

Узнайте больше: